11.6. RADIUS#

Die RADIUS App erhöht die Sicherheit für mit UCS verwaltete IT-Infrastrukturen durch Zugangskontrollen zu WLAN-Netzwerken für Benutzer, Gruppen und Endgeräte über das RADIUS-Protokoll. Die Konfiguration erfolgt über Blacklisten und Whitelisten direkt am Benutzer-, Gruppen- oder Endgeräte-Objekt im UCS Managementsystem. Registrierte Benutzer werden mit ihrem üblichen Domänenpasswort oder alternativ mit einem eigens erzeugten RADIUS-Passwort authentisiert, so dass unter anderem Bring-Your-Own-Device-Konzepte ermöglicht werden.

11.6.1. Installation#

RADIUS steht über das App Center (siehe Univention App Center) zur Verfügung und kann über das entsprechende UMC-Modul App Center installiert werden. Die App kann auf mehreren Systemen installiert werden. Nach der Installation startet die App einen FreeRADIUS Server. Authenticators (z.B. Access Points) können den Server via RADIUS kontaktieren und Netzwerkzugangsanfragen prüfen.

Die RADIUS App kann auch auf UCS@school Systemen installiert werden. In diesem Fall kann der Zugang an Benutzer oder Gruppen unabhängig von der Internetregel oder Computerraumeinstellungen vergeben werden.

11.6.2. Konfiguration#

11.6.2.1. Erlaubte Benutzer#

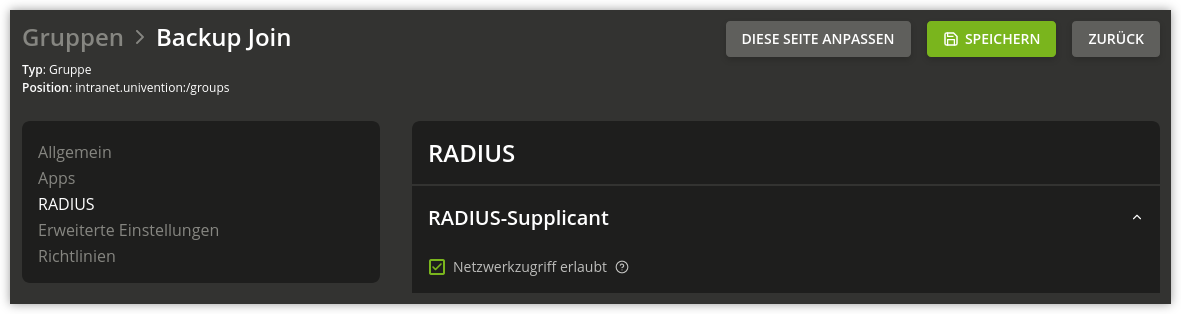

Standardmäßig hat kein Benutzer Zugang zum Netzwerk. Indem die Checkbox für Netzwerkzugriff erlaubt im RADIUS Reiter aktiviert wird, erhält der Benutzer Zugriff auf das Netzwerk. Die Checkbox kann auch für Gruppen gesetzt werden, so dass alle Benutzer in der Gruppe Zugang erlangen.

Abb. 11.4 Beispiel für eine Gruppe, die ihren Benutzern Zugang gewährt#

11.6.2.2. Dienst-spezifisches Passwort#

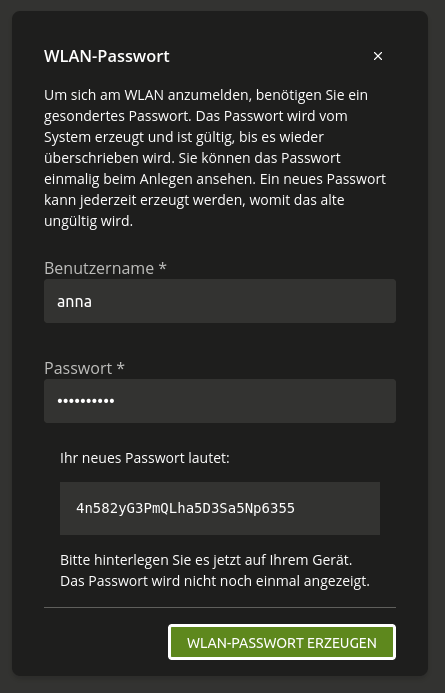

Standardmäßig authentifizieren sich die Benutzer mit ihrem Passwort für die Domäne. RADIUS verwendet ein dediziertes Passwort, wenn ein Administrator den Parameter Univention Configuration Registry Variable radius/use-service-specific-password auf true setzt. Benutzer können ein spezielles Passwort für die Verwendung von WLAN über die Self Service App anfordern. UCS und die Self Service App generieren ein Zufallspasswort für jede Passwortanfrage. Bei Bedarf können die Benutzer jederzeit ein Zufallspasswort erzeugen, wodurch auch das bestehende Passwort ungültig wird.

Um die dienst-spezifische Passwortseite in der Self Service App zu aktivieren, muss der Administrator die Univention Configuration Registry Variable umc/self- service/service-specific-passwords/backend/enabled auf dem UCS-System, auf dem die Self Service Backend App installiert ist, auf den Wert true setzen.

Abb. 11.5 Seite im Self Service, um ein RADIUS-spezifisches Passwort zu bekommen#

UCS ermöglicht die Konfiguration der Passwortqualität für die automatisch generierten und dienst-spezifischen Passwörter durch die folgenden Univention Configuration Registry Variablen. Eine Beschreibung finden Sie in den Verweisen auf die jeweiligen generischen Passwortqualitätseinstellungen.

RADIUS Passwortqualitätsparameter |

Allgemeiner Qualitätsparameter für Passwörter |

|---|---|

|

|

|

|

|

|

|

|

|

|

|

Wichtig

Die Einstellungen in den password/quality/** Univention Configuration Registry Variablen haben keinen Einfluss auf das dienst-spezifische Passwort.

Um die Passwortqualität zu konfigurieren, wählen Sie von den folgenden Reitern das Szenario aus, das Ihrer Umgebung entspricht, in der Sie die RADIUS App installiert haben.

Führen Sie die folgenden Schritte aus, um die Passwortqualität zu konfigurieren.

- Voraussetzung

Sie haben die RADIUS App auf dem Primary Directory Node installiert.

Die verfügbaren Qualitätsparameter für Passwörter finden Sie entweder in Tab. 11.25 oder in Ihrem System.

Öffnen Sie auf dem Primary Directory Node die Befehlszeile und sehen Sie die verfügbaren Qualitätsparameter für Passwörter nach:

$ ucr search password/radius/quality

Wählen Sie den Parameter, den Sie ändern möchten, und stellen Sie die entsprechende Univention Configuration Registry Variable ein, z. B. die minimale Passwortlänge.

$ ucr set password/radius/quality/length/min=32

Führen Sie die folgenden Schritte aus, um die Passwortqualität zu konfigurieren.

- Voraussetzung

Sie haben die Anwendung RADIUS auf einem anderen UCS System installiert, als den Primary Directory Node.

Die verfügbaren Qualitätsparameter für Passwörter finden Sie entweder in Tab. 11.25 oder in Ihrem System.

Auf dem UCS-System, auf dem die RADIUS App installiert ist, öffnen Sie die Befehlszeile und sehen Sie die verfügbaren Qualitätsparameter für Passwörter nach:

$ ucr search password/radius/quality

Wählen Sie den Parameter, den Sie ändern möchten, und setzen Sie die entsprechende Univention Configuration Registry Variable, z. B. die minimale Passwortlänge. Öffnen Sie auf dem Primary Directory Node die Befehlszeile und führen Sie den folgenden Befehl aus:

$ ucr set password/radius/quality/length/min=32

Unabhängig vom Szenario müssen Sie schließlich die UDM HTTP REST API auf dem Primary Directory Node neu starten. Öffnen Sie die Befehlszeile und führen Sie den folgenden Befehl aus.

$ systemctl restart univention-directory-manager-rest.service

11.6.2.3. MAC-Adressfilter#

Standardmäßig ist allen Geräten der Zugang zum Netzwerk erlaubt, vorausgesetzt der verwendete Benutzer hat Zugriff. Der Netzwerkzugriff kann auch auf spezifische Geräte begrenzt werden. Das kann durch Setzen der Univention Configuration Registry Variable radius/mac/whitelisting auf true erreicht werden. Sobald aktiviert, wird das Geräteobjekt beim Zugriff des Geräts auf das Netzwerk über das LDAP-Attribut macAddress abgerufen und dem entsprechenden Geräteobjekt muss der Zugang zum Netzwerk auch erlaubt sein (entweder direkt oder über eine der Gruppen).

11.6.2.4. MAC Authentication Bypass für Computerobjekte#

MAC Authentication Bypass (MAB) ist ein proprietärer Fallback-Modus zu 802.1X für Geräte, die keine 802.1X-Authentifizierung unterstützen, wie Netzwerkdrucker oder drahtlose Telefone. MAB ist eine Option, die es solchen Geräten ermöglicht, sich mit ihrer MAC-Adresse als Benutzernamen beim Netzwerk zu authentifizieren.

Dieser Abschnitt beschreibt, wie Sie die MAC-Adresse eines Geräts zur Authentifizierung verwenden und ihm über MAB ein VLAN der entsprechenden Netzwerkinfrastruktur zuweisen. Um MAC Authentication Bypass zu aktivieren, setzen Sie die Univention Configuration Registry Variable freeradius/conf/allow-mac-address-authentication auf true.

Wichtig

Geräte, die sich mit MAB authentifizieren, ignorieren die Netzwerkzugangseinstellungen:

Univention Configuration Registry Variable

radius/mac/whitelistingDie Checkbox Netzwerkzugriff zulassen beim Computerobjekt und in der Gruppeneinstellung

Warnung

Angreifer können MAC-Adressen ausspionieren. Betrachten Sie jeden Anschluss als gefährdet, an dem Ihr Switch die Verwendung von MAB zulässt. Vergewissern Sie sich, dass Sie geeignete Maßnahmen ergriffen haben, um Ihr Netzwerk weiterhin sicher zu halten.

Um einem Computer die VLAN-ID zuzuweisen, müssen Sie ihn zur Gruppe des Computerobjekts hinzufügen, dass die entsprechende VLAN ID hat. Gehen Sie im UCS-Managementsystem wie folgt vor:

Öffnen Sie .

Klicken Sie das Computerobjekt, das Sie bearbeiten möchten.

Gehen Sie zu .

Um eine Gruppe mit VLAN-IDs hinzuzufügen, klicken Sie auf ADD, wählen Sie

Virtual LAN IDaus der Dropdown-Liste Objekteigenschaft und aktivieren Sie die entsprechende Gruppe, um sie hinzuzufügen.Um zu speichern, klicken Sie auf HINZUFÜGEN im Objekte hinzufügen Dialog und SAVE in Erweiterte Einstellungen.

Um die VLAN-ID einer Benutzergruppe zuzuweisen, müssen Sie sie zu den Benutzergruppeneinstellungen hinzufügen. Führen Sie im UCS-Managementsystem die folgenden Schritte aus:

Öffnen Sie .

Klicken Sie die Benutzergruppe zum Bearbeiten oder erstellen Sie eine neue Benutzergruppe.

Gehen Sie zu .

Geben Sie die VLAN ID as Zahl in das Feld Virtual LAN ID.

Zum Speichern, klicken Sie SPEICHERN.

Wenn einem Computerobjekt mehrere Gruppen mit VLAN-IDs zugeordnet sind, wählt UCS die VLAN-ID mit der niedrigsten Nummer aus und weist sie zu. Um eine Standard VLAN-ID zu konfigurieren, setzen Sie diese als Wert in die Univention Configuration Registry Variable freeradius/vlan-id.

Nachdem Sie die Konfiguration abgeschlossen haben, gibt der Radius-Server die zugewiesene VLAN-ID an Anfragen mit der angegebenen MAC-Adresse zurück.

UCS speichert die MAC-Adresse im LDAP-Verzeichnis als Zeichenkette in Kleinbuchstaben mit dem Doppelpunkt (:) als Trennzeichen, zum Beispiel 00:00:5e:00:53:00.

Added in version 5.0-6-erratum-1011: Mit UCS 5.0 erratum 1011 kann der Radius-Server mit verschiedenen Formaten der MAC Adresse für Benutzernamen umgehen, wenn MAB verwendet wird.

Geräte, die MAB verwenden, benutzen ihre MAC-Adresse als Benutzernamen und sie können unterschiedliche Formate dafür verwenden. Der Radius-Server unterstützt verschiedene Formate, die Groß- und Kleinschreibung unterscheiden. In der folgenden Liste sind die getesteten Formate aufgeführt:

XX:XX:XX:XX:XX:XXXX-XX-XX-XX-XX-XXXX.XX.XX.XX.XX.XXXXXX.XXXX.XXXXXXXXXXXXXXXX

Bemerkung

Für nicht-standardisierte Formate können Sie einen regulären Ausdruck in der Univention Configuration Registry Variable freeradius/conf/mac-addr-regexp konfigurieren, der mit Ihrem benutzerdefinierten MAC-Adressformat zusammen passt.

Je nach regulärem Ausdruck kann es vorkommen, dass die zuvor aufgeführten Formate nicht mehr funktionieren.

Wichtig

Alle Geräte, die MAB verwenden, müssen dasselbe Passwort haben, da dienstspezifische Passwörter nicht funktionieren, und der Switch muss das Passwort kennen. Sie können nur ein Gerätepasswort im Switch konfigurieren. Sie können Ihr eigenes Passwort für die Geräte mit MAB erstellen, zum Beispiel mab request format attribute 2 password1.

Wenn die Netzwerkinfrastruktur ein anderes Format vorsieht, können Sie das Format häufig neu konfigurieren. Für Cisco-Switches können Sie zum Beispiel mab request format attribute 1 groupize 2 separator : lowercase verwenden, wie in Configurable MAB Username and Password beschrieben.

11.6.2.5. Access Points verwalten#

Alle Access Points (Netzwerkzugangspunkte) müssen dem RADIUS-Server bekannt sein. Ein Access Point lässt sich entweder pro RADIUS-Server über die Datei /etc/freeradius/3.0/clients.conf konfigurieren oder domänenweit über das UMC-Modul Rechner. Für jeden Access Point sollte ein zufälliges, gemeinsames Geheimnis erzeugt werden (Zum Beispiel über den Befehl makepasswd.). Der Name kann frei gewählt werden.

Beispiel für einen Eintrag eines Access Points in der clients.conf Datei:

client AP01 {

secret = a9RPAeVG

ipaddr = 192.0.2.101

}

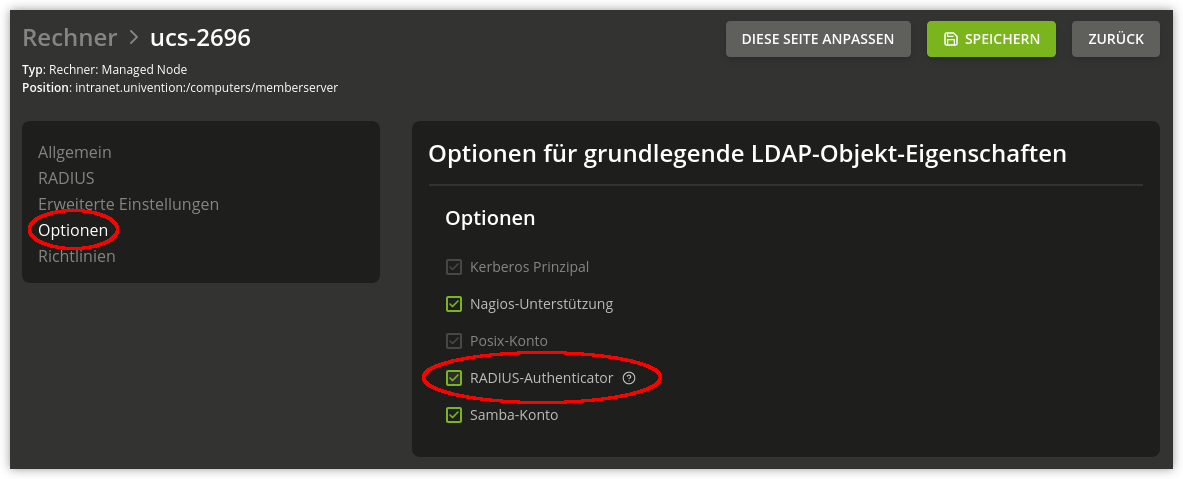

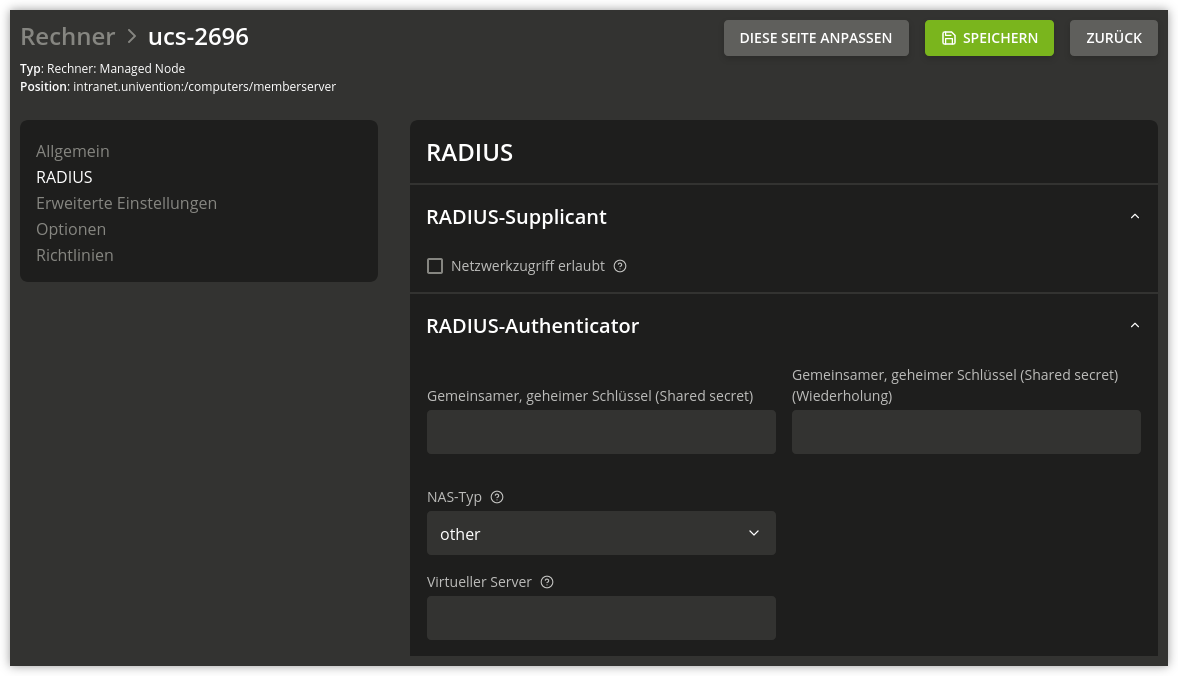

Um Access Points über das UMC-Modul Rechner zu verwalten muss ein Rechnerobjekt erstellt oder ausgewählt werden und die Option RADIUS-Authenticator (Setzen der RADIUS-Option) aktiviert werden. Für einen Access Point bietet sich ein IP-Client als Rechnerobjekt an. Im RADIUS-Reiter des Objekts lassen sich nach dem Hinzufügen der Option die Eigenschaften des Access Points festlegen (RADIUS-Authenticator Optionen). Es müssen mindestens die IP-Adresse am Rechnerobjekt und ein gemeinsamer, geheimer Schlüssel gesetzt sein. Die Eigenschaften NAS-Type und Virtueller Server müssen in der Regel nicht verändert werden.

Access Points, welche über UMC-Modul Rechner konfiguriert sind, sind anschließend allen RADIUS-Servern in der Domäne bekannt. Dabei werden die Access Points über den Univention Directory Listener in die Datei /etc/freeradius/3.0/clients.univention.conf geschrieben und der RADIUS-Server neu gestartet. Um Änderungen zusammenzufassen, geschieht dies verzögert (etwa 15 Sekunden). Neue Access Points haben erst nach diesem Neustart Zugriff auf den RADIUS-Server.

Abb. 11.6 Setzen der RADIUS-Option#

Abb. 11.7 RADIUS-Authenticator Optionen#

11.6.2.6. Konfiguration von Access Point und Client#

Die Access Points müssen so konfiguriert sein, dass sie 802.1x („WPA Enterprise“) Authentisierung verwenden. Außerdem sollte die RADIUS Server Adresse auf die Adresse des Servers gesetzt sein, auf dem die RADIUS-App installiert ist. Das Passwort muss auf den Wert des des secret aus dem Eintrag in der clients.conf für den Access Point gesetzt sein.

WLAN Clients müssen so konfiguriert sein, dass sie WPA mit PEAP und MSCHAPv2 für die Authentisierung verwenden.

11.6.2.7. VLAN IDs#

Virtual Local Area Networks (VLANs) können verwendet werden, um den Datenverkehr der Benutzer auf der Netzwerkebene zu trennen. UCS kann so konfiguriert werden, dass es eine VLAN-ID in der Radius-Antwort des Radius-Authentifizierungsprozesses gemäß RFC 3580 / IEEE 802.1X zurück gibt. Weitere Informationen finden Sie in Konfiguration VLAN.

Die VLAN-ID für einen Benutzer kann konfiguriert werden, indem der Benutzer einer Gruppe mit einer VLAN-ID zugewiesen wird.

Abb. 11.8 Zuweisung VLAN ID zu einer Benutzergruppe#

Eine Standard VLAN-ID kann in der Univention Configuration Registry Variable freeradius/vlan-id konfiguriert werden. Diese Standard VLAN-ID wird zurückgegeben, wenn der Benutzer nicht Mitglied einer Gruppe mit einer VLAN-ID ist. Die Radius Antwort wird keine VLAN-ID enthalten, wenn der Benutzer nicht Mitglied einer Gruppe mit VLAN-ID ist und keine Standard VLAN-ID definiert ist.

11.6.2.8. TLS 1.3 deaktivieren#

Radius verwendet Transport Layer Security (TLS) zur Verschlüsselung des Webverkehrs. Die aktuellen Versionen aller wichtigen Betriebssysteme unterstützen TLS 1.3. Bei einigen Betriebssystemen, wie Microsoft Windows 10, gibt es Probleme mit der verwendeten Radius-Implementierung. Detaillierte Informationen finden Sie unter Bug #55247.

Wenn Sie diese noch verwenden, müssen Sie TLS v1.3 möglicherweise deaktivieren. Um TLS auf Version 1.2 zu beschränken, ändern Sie die Univention Configuration Registry Variable freeradius/conf/tls- max-version auf den Wert 1.2.

11.6.3. Fehlersuche#

Die RADIUS-App verfügt über eine Logdatei unter /var/log/univention/radius_ntlm_auth.log. Die Ausführlichkeit der Logmeldungen lässt sich über die Univention Configuration Registry Variable freeradius/auth/helper/ntlm/debug steuern. Der FreeRADIUS-Server loggt nach /var/log/freeradius/radius.log.

Das Werkzeug univention-radius-check-access kann zur Untersuchung der aktuellen Zugangsregeln für einen bestimmten Benutzer und/oder eine MAC-Adresse verwendet werden. Es kann als Benutzer root auf dem Server ausgeführt werden, wo das Paket univention-radius installiert ist:

root@primary211:~# univention-radius-check-access --username=stefan --station-id none

DENY 'uid=stefan,cn=users,dc=ucs,dc=example'

'uid=stefan,cn=users,dc=ucs,dc=example'

-> DENY 'cn=Domain Users,cn=groups,dc=ucs,dc=example'

-> 'cn=Domain Users,cn=groups,dc=ucs,dc=example'

-> -> DENY 'cn=Users,cn=Builtin,dc=ucs,dc=example'

-> -> 'cn=Users,cn=Builtin,dc=ucs,dc=example'

Thus access is DENIED.

root@primary211:~# univention-radius-check-access --username=janek --station-id none

DENY 'uid=janek,cn=users,dc=ucs,dc=example'

'uid=janek,cn=users,dc=ucs,dc=example'

-> DENY 'cn=Domain Users,cn=groups,dc=ucs,dc=example'

-> ALLOW 'cn=Network Access,cn=groups,dc=ucs,dc=example'

-> 'cn=Domain Users,cn=groups,dc=ucs,dc=example'

-> -> DENY 'cn=Users,cn=Builtin,dc=ucs,dc=example'

-> -> 'cn=Users,cn=Builtin,dc=ucs,dc=example'

-> 'cn=Network Access,cn=groups,dc=ucs,dc=example'

Thus access is ALLOWED.

root@primary211:~#

Das Werkzeug gibt eine detaillierte Erläuterung und setzt den Rückgabewert abhängig vom Ergebnis der Zugangsprüfung (0 für Zugang gestattet, 1 für Zugang verweigert).